Une simple image DNG pour prendre le contrôle de votre Galaxy

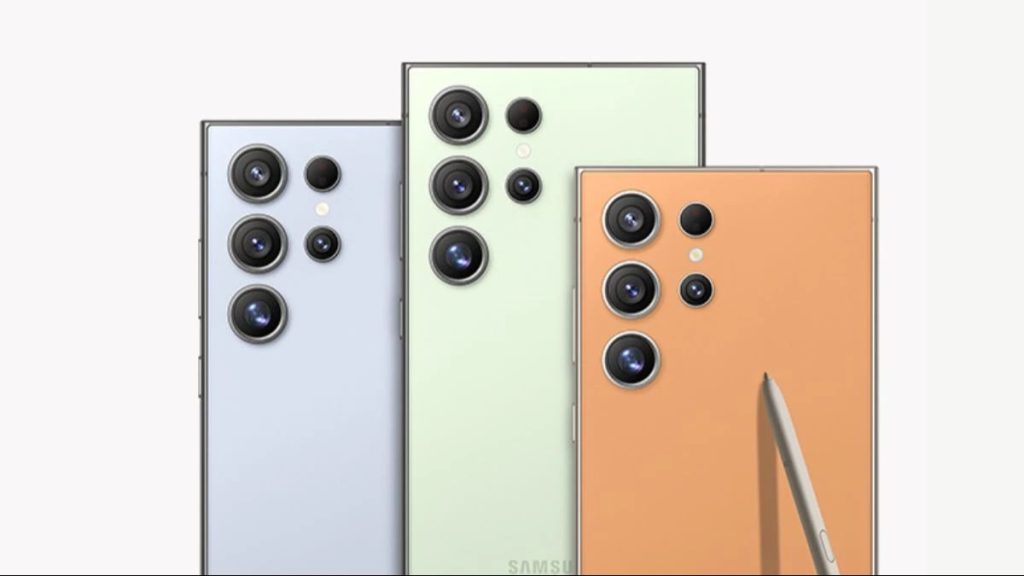

Durant près d’un an, certains smartphones Samsung – notamment les séries Galaxy S22, S23 et S24 – ont été victimes d’une faille de sécurité particulièrement sournoise. Découverte par l’équipe Unit 42 de Palo Alto Networks et baptisée LANDFALL, elle permettait à un cybercriminel de prendre le contrôle de l’appareil sans aucune interaction de l’utilisateur. Le vecteur ? Un fichier image au format DNG envoyé par WhatsApp, Telegram ou toute autre application capable d’afficher des photos RAW.

Comment l’exploit fonctionnait-il ?

La vulnérabilité identifiée comme CVE-2024-3661 résidait dans la manière dont la bibliothèque d’analyse d’images Samsung traitait les fichiers DNG (Digital Negative). Voici les grandes lignes de l’attaque :

- Envoi d’un fichier DNG spécialement modifié via une messagerie (WhatsApp, Telegram, Gmail, etc.).

- Traitement automatique de l’image par la galerie ou l’appareil photo Samsung, déclenchant un débordement de mémoire (« buffer overflow »).

- Exécution silencieuse d’un code malveillant en arrière-plan, sans aucune action ou notification.

- Collecte et exfiltration des données sensibles (photos, contacts, historique d’appels, enregistrements audio, position GPS).

Le processus s’opérait complètement à l’insu de l’utilisateur, sans laisser de traces visibles sur l’écran ou dans les logs habituels.

Appareils et versions affectés

Unit 42 a confirmé que la faille touchait les modèles suivants, tant qu’ils n’avaient pas reçu le correctif d’avril 2025 :

- Galaxy S22, S22+ et S22 Ultra sous One UI 5 (Android 13).

- Galaxy S23, S23+ et S23 Ultra sous One UI 6 (Android 14).

- Galaxy S24, S24+ et S24 Ultra sous One UI 7 (Android 15).

- Galaxy Z Fold 4 et Galaxy Z Flip 4 basés sur One UI 5/6/7.

Chaque appareil vulnérable exposait l’intégralité du contenu localisateur à un attaquant, du dossier photo jusqu’aux messages et fichiers stockés.

Découverte et patch de Samsung

L’erreur a été mise au jour au cours d’un test de sécurité de routine mené par Palo Alto Networks. Les chercheurs ont identifié que certains DNG provoquaient des comportements suspects lors de l’affichage, menant à l’analyse plus approfondie de la bibliothèque interne. Samsung a été alertée fin mars 2025 et a publié le correctif de sécurité en avril 2025, incluant la correction de CVE-2024-3661. Depuis, aucun cas d’exploitation active n’a été signalé sur les appareils à jour.

Risques pour la vie privée et la sécurité

Grâce à LANDFALL, un attaquant pouvait :

- Voler vos photos et vidéos personnelles pour extorsion ou chantage.

- Accéder à votre liste de contacts et à votre historique d’appels pour des arnaques ciblées.

- Enregistrer discrètement votre environnement sonore via le micro du smartphone.

- Suivre vos déplacements en temps réel grâce aux données GPS extraites.

En l’absence de tout signe d’alerte, la faille offrait un accès backdoor aux cybercriminels pendant plusieurs mois.

Comment vous protéger dès maintenant

Pour garantir que votre Galaxy ne reste pas vulnérable, suivez ces étapes :

- Installez immédiatement la mise à jour d’avril 2025 (ou une version ultérieure) via Paramètres > Mise à jour logicielle.

- Vérifiez votre niveau de correctif de sécurité Android dans Paramètres > À propos du téléphone > Informations logiciel.

- Désactivez le téléchargement automatique des médias (images DNG incluses) dans WhatsApp et autres apps de messagerie.

- Supprimez sans hésiter tout fichier DNG suspect reçu de contacts inconnus ou douteux.

Ces protections simples vous prémuniront contre toute tentative d’exploitation de la vulnérabilité LANDFALL.

Leçons tirées de LANDFALL

L’incident rappelle plusieurs points clés :

- La nécessité de patches rapides pour corriger les failles critiques.

- L’importance d’un audit régulier des composants tiers, même pour les plus gros fabricants.

- La vigilance individuelle face aux pièces jointes inattendues ou inhabituelles.

En gardant vos appareils à jour et en restant prudent lors de l’ouverture de fichiers, vous réduisez drastiquement les risques d’attaque.